مقالات قد تهمك

-

تقرير كوين إكس لشهر يونيو 2025: بيتكوين في مرمى النيران

وفقا لتقرير كوين إكس ريسيرش لشهر يونيو 2025، فقد شهد هذا الشهر تقلباتٍ ومرونةً في عملة بيتكوين، حيث انخفضت بسبب…

أكمل القراءة » -

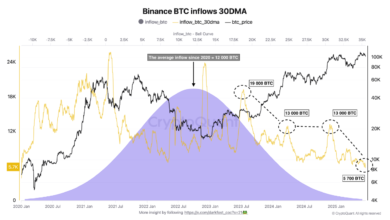

تحليل تفصيلي لبيانات تدفقات البيتكوين إلى منصة Binance

إن متوسط تدفقات البيتكوين الشهرية إلى منصة Binance منذ عام 2020 يبلغ حوالي 12,000 BTC. ومع ذلك، في الوقت الحالي،…

أكمل القراءة » -

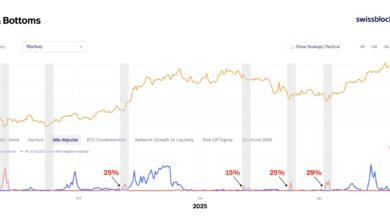

إشارات قاع جديدة في سوق العملات الرقمية: تحليل مبسّط للمبتدئين

هل وصل سوق العملات الرقمية إلى القاع؟ تشير التحليلات إلى علامات قوية لمرحلة قاع جديدة. حيث بدأ الزخم الصعودي يستعيد…

أكمل القراءة » -

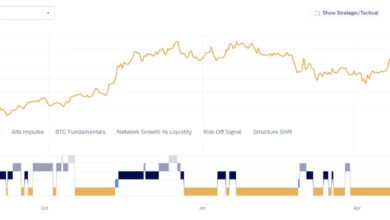

الصورة الكاملة للسوق: كيف تتغير قواعد اللعبة في البيتكوين والعملات الرقمية؟

سوق العملات الرقمية يعيش منعطفاً هيكلياً في هذه الأيام، خاصة مع عودة التركيز إلى البيتكوين. قد يبدو صعود السعر مجرد…

أكمل القراءة » -

في استثمار أسطوري: شركة آسيا للألعاب تستثمر 50 مليون دولار في ويل بيت

في خطوة تُذكّر بقرارات استثمارية تاريخية غيّرت وجه الصناعات، كتلك التي اتخذها سوفت بنك لدعم عملاق التجارة الإلكترونية جاك ما،…

أكمل القراءة » -

منصة BTCC تُحتفل بالذكرى السنوية الـ14 مع إطلاق برنامج شارات المستخدمين الأول من نوعه

تحتفل منصة BTCC، إحدى أقدم المنصات في العالم، بالذكرى الرابعة عشرة لتأسيسها بإطلاق أول برنامج لشارة المستخدم. وتُقدم هذه الحملة…

أكمل القراءة » -

6 نصائح لتأمين حساب التداول الخاص بك على منصة Bitget

في عالم التداول بالعملات الرقمية المتسارع، تُعد منصات مثل Bitget بوابتك إلى فرص لا محدودة. ومع تزايد شعبية هذه المنصات،…

أكمل القراءة » -

منصة BTCC تُصدر تقرير إثبات الاحتياطيات لشهر مايو 2025: أصول المستخدمين مضمونة بنسبة احتياطي إجمالي تبلغ 152%

نشرت منصة BTCC، أقدم منصة عملات رقمية في العالم، تقريرها الشهري لإثبات الاحتياطيات (PoR) لشهر مايو 2025، مُظهرةً نسبة احتياطي…

أكمل القراءة » -

كرنفال عيد الأضحى: منصة كوين إكس تدعوكم للاحتفال بهذه المناسبة!

بمناسبة عيد الأضحى المبارك، تُطلق منصة تداول العملات الرقمية العالمية كوين إكس، بكل فخر، سلسلة فعاليات “كرنفال عيد الأضحى” الخاصة،…

أكمل القراءة » -

كوين اكس تكشف عن قواعد جديدة ومميزة لنسخ التداول: تُمكّن المتداولين الرائدين من مشاركة أرباح تصل إلى 50%

يسر منصة كوين إكس أن تعلن عن قواعد مُحدثة لميزة نسخ التداول المبتكرة. صُممت هذه القاعدة الجديدة لتمكين المتداولين وتعزيز…

أكمل القراءة »